Principi generali dell’attacco MITM

Molti attacchi informatici hanno come scopo il furto o la manomissione di dati. Tuttavia spesso può risultare complicato rubare dati da un server web poiché quest’ultimo possiede diversi sistemi di protezione.

Per ovviare a questo “inconveniente” spesso i criminali informatici cercano di intercettare i dati nel momento in cui sono più esposti ossia durante il loro “viaggio nella rete” prima che raggiungano il server.

Consideriamo ciò che accade a livello informatico durante una comune operazione di login:

- L’utente inserisce i propri dati (username e password) all’interno della pagina web

- L’utente premendo sul pulsante LOGIN effettua una richiesta HTTP al server che ospita il sito internet e chiede l’accesso inviando le proprie credenziali all’interno della richiesta

- L’utente viene loggato se le credenziali inviate sono corrette

Dal punto 2 risulta evidente che nel momento in cui l’utente invia le proprie credenziali all’interno della richiesta HTTP queste, durante il viaggio all’interno della rete, risultano maggiormente esposte.

Ed è proprio in questo breve lasso di tempo che un possibile malintenzionato, accedendo alla rete, riesca ad intercettare i dati dell’utente e compiere il furto. La situazione illustrata spiega l’origine del nome dell’attacco informatico: Man In The Middle (MITM).

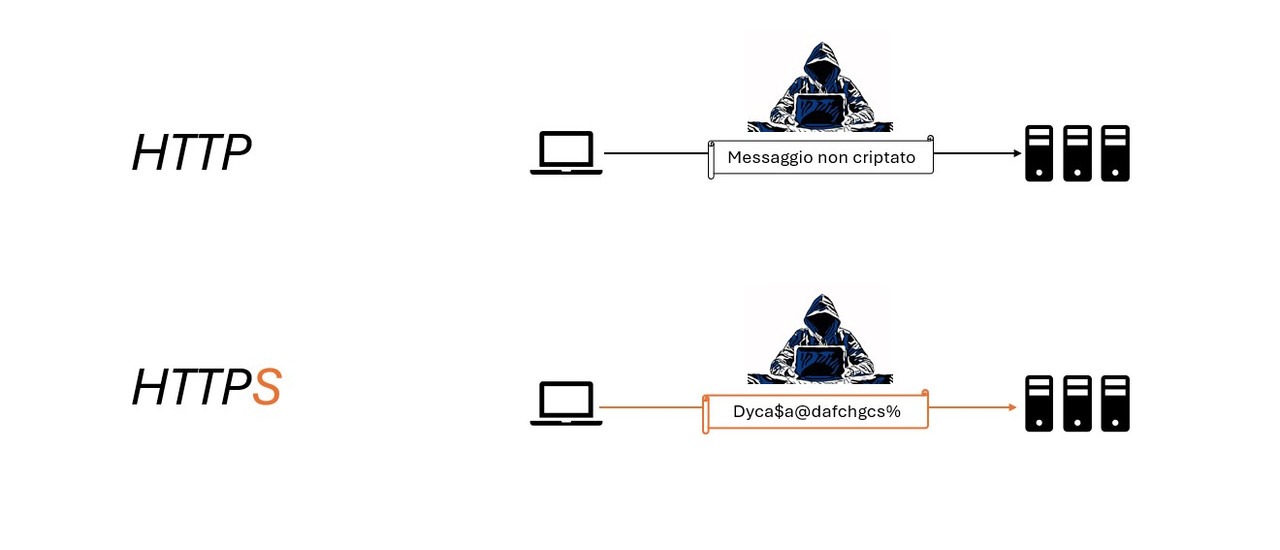

La differenza fra http e https

Una prima forma di tutela dagli attacchi MITM è la comunicazione tramite protocollo HTTPS dove la S al termine della sigla è tutt’altro che irrilevante. La lettera S sta per secure e indica che un sito web utilizza la versione sicura del protocollo HTTP riducendo così il rischio di esposizione dei dati.

Se nel protocollo HTTP i dati fra mittente e destinatario vengono trasmessi “in chiaro”, con l’utilizzo del protocollo HTTPS i dati vengono crittografati prima di essere trasmessi e anche verificate le affidabilità di mittente e destinatario tramite opportuni certificati.

Per capire al meglio come i malintenzionati possano eludere la sicurezza HTTPS è prima necessario comprendere a grandi linee il funzionamento dei certificati sopra citati.

Certificati e affidabilità dei siti

Iniziamo con l’esposizione delle seguenti considerazioni:

- Ogni sito web affidabile possiede un certificato che viene rilasciato da una Certification Authority (CA) indipendente.

- Ogni utente che vuole comunicare con un determinato sito web, prima di stabilire una sessione di comunicazione richiede al sito il suo certificato per verificarne l’affidabilità

- La richiesta e la ricezione del certificato permettono di stabilire una comunicazione crittografata (e quindi sicura) fra utente (client) e sito web (server).

Coloro che volessero approfondire il meccanismo dei certificati possono approfondire al presente link.

I malintenzionati che vogliono compiere attacchi MITM cercano di eludere il sistema di sicurezza dei certificati per poter accedere ai dati non crittografati, infatti provare a decriptare i dati senza possedere la chiave di decrittazione sarebbe troppo dispendioso in termini di tempo e risorse.

Elusione della sicurezza e strategie di difesa

Esistono varie tecniche di elusione della sicurezza di una rete internet. Di seguito ne vengono descritte alcune.

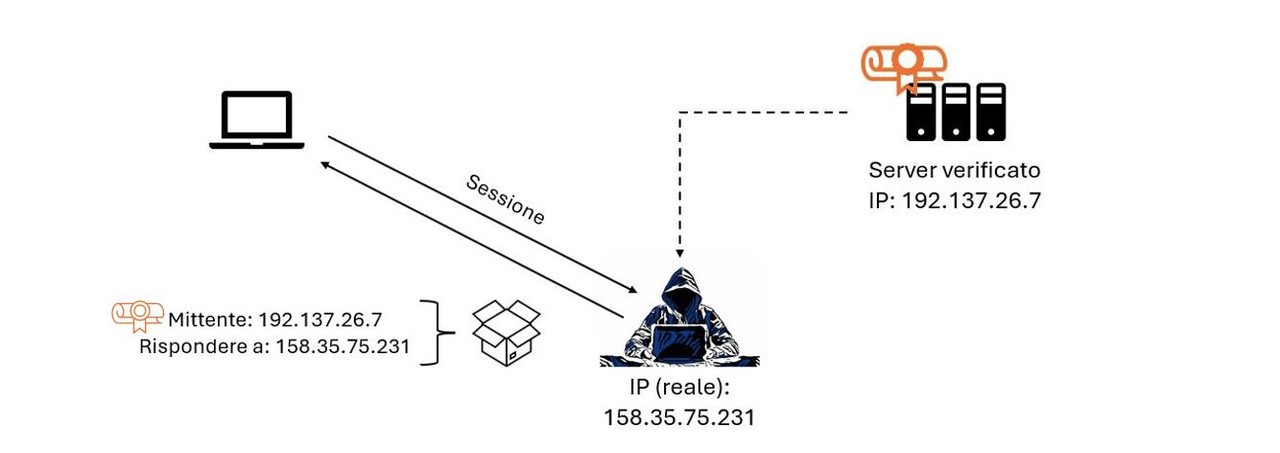

Tecnica 1 – IP spoofing

All’interno del web ogni dispositivo è identificato da una sorta di “targa” detta indirizzo IP del tipo xxx.xxx.xxx.xxx dove ogni tripla xxx assume valori da 0 a 255. Tuttavia l’indirizzo IP associato ad un dispositivo viene assegnato generalmente in modo casuale e può essere modificato.

L’autore dell’attacco informatico si spaccia per un sistema informatico affidabile falsificando l’indirizzo IP dei propri pacchetti-dati inviati in rete e sostituendolo con quello di un sito affidabile.

Una volta entrato nella rete e nel sistema, il malintenzionato è classificato come entità “affidabile” ed è libero di compiere diverse azioni dannose.

Una soluzione che consente di limitare i tentativi di IP spoofing consiste nel filtraggio di tutti i pacchetti-dati in entrata e uscita dal dispositivo. In particolare:

- Il filtraggio in entrata controlla che l’IP di origine dei pacchetti sia associato ad una sorgente verificata

- Il filtraggio in uscita controlla gli indirizzi IP a cui i pacchetti sono diretti e ne verifica la corrispondenza con quelli di entrata

Generalmente le attività di filtraggio dei pacchetti sono compiti affidati al firewall.

Approfondimento

L’IP spoofing viene utilizzato anche in attacchi DDOS per mascherare l’IP della botnet permettendo di far assumere ad ogni dispositivo della botnet un indirizzo IP differente.

Tecnica 2 – replay

L’attacco di tipo replay avviene quando un malintenzionato intercetta una comunicazione proveniente da un dispositivo della rete, la blocca e tenta di re-inviarla successivamente cercando di impersonare il mittente.

Per limitare questo tipo di attacco è possibile utilizzare timestamp di sessione che evidenziano immediatamente se si verificano ritardi di comunicazione potenzialmente pericolosi.

Attacchi MITM su larga scala

Per dimostrare quanto gli attacchi MITM possano essere diffusi e pericolosi è sufficiente fare riferimento ad un rapporto Europol del 2015 in cui viene descritto lo smantellamento di una rete di malintenzionati. I criminali utilizzavano attacchi MITM per ottenere l’accesso alle credenziali degli account di posta elettronica di varie aziende. Una volta ottenuto l’accesso, i criminali erano in grado di generare richieste di pagamento nel sistema aziendale e farsi così versare ingenti somme su conti non rintracciabili.